Что такое шифрование данных, его методы и преимущества

Шифрование данных — это процесс преобразования информации в такой вид, чтобы посторонние ничего из него не поняли. Хотя бы не первый взгляд. И на второй. А лучше, чтобы вообще никогда.

Главная цель шифра – обеспечить конфиденциальность. Благодаря шифрованию информация хранится и передается в сильно изменённом виде, чтобы ее не смогли прочитать люди, которым она не адресована.

Что такое шифрование данных и какие у него функции

История шифрования насчитывает тысячи лет: еще в древности люди изобретали простые варианты для секретной переписки. Так, шифр Цезаря – один из самых древних и известных методов, где каждая буква заменяется на другую через фиксированный сдвиг в алфавите. То есть если сдвиг равен двадцати семи, а мы хотим скрыть слово «РЫБА», то пошлём собеседнику сообщение: «КХЫЪ».

Идея шифра проста. Если кто-то перехватит такие данные, они для непосвященных выглядят как случайный набор символов. Не несут полезного смысла, и не раскрывают секрет слова «КХЫЪ».

Со временем методы шифрования становились сложнее, но принцип остается тем же. Информацию кодируют, чтобы скрыть смысл сообщения, и только обладатель правильного ключа может вернуть ее в исходный вид.

Помимо конфиденциальности, шифр позволяет добиться и других свойств безопасности. Например, такие данные сложно тайно изменить, поэтому шифрование способствует сохранению целостности информации. Потому что любой несанкционированный сбой или подмена будут обнаружены при расшифровке.

Так, криптографические системы шифрования часто включают механизмы для подтверждения личности отправителя и получателя. Это ещё называют аутентификацией. В совокупности современное методы позволяют защитить информацию комплексно. Данные остаются конфиденциальными, их нельзя незаметно подделать, а стороны обмена могут удостовериться в подлинности друг друга.

Функционирование любого метода шифрования основано на использовании ключа. Это может быть число, набор символов, фраза, номер слова на определённой странице какой-то книги. Что угодно, без чего расшифровать сообщение практически невозможно.

В цифровом мире, защита данных с помощью криптографии повышает общий уровень информационной безопасности системы. А также позволяет выполнять требования законодательства о защите персональных данных и способствует доверию пользователей к онлайн-сервисам.

Информация в зашифрованном виде останется защищенной даже в случае утечки или кражи. Если база данных компании случайно станет доступна посторонним, но вся она зашифрована, злоумышленники не смогут извлечь оттуда ничего полезного.

Поэтому алгоритмы шифрования позволяют минимизировать ущерб от потенциальных утечек или перехвата данных. Это — «последняя линия обороны» для конфиденциальной информации. Так бывает, что информацию крадут. Но тогда удачи всем тем, кто попробует всё это расшифровать без ключа.

Виды шифрования раньше

Подходов и техник для сокрытия информации — много. Различные способы и методы шифрования развивались на протяжении всей истории, особенно с развитием цивилизации. Чем больше появлялось технологий и интересов среди людей, тем выше становились требования к секретности.

Если проследить историю шифрования, увидим переход от простейших ручных шифров к сложнейшим компьютерным алгоритмам. Так, в античные времена применялись примитивные способы шифрования информации — всё тот же шифр Цезаря, о котором говорили выше. Это простой, моноалфавитный шифр. При желании его достаточно просто взломать методом перебора вариантов.

В эпоху Возрождения появились более сложные варианты. К примеру, уже не моно-, а многоалфавитный шифр Виженера позволял запутать текст путем периодической смены алфавита. По сути он «прокачал» шифр Цезаря, и каждое слово могло быть скрыто за разным шагом разных раскладок.

В XX веке, с развитием электромеханики, появились шифровальные машины — устройства, автоматизирующие процесс кодирования. Одними из самых известных в истории стали устройства периода Второй мировой войны, например немецкая «Энигма». Эта портативная машина использовалась нацистской Германией для передачи зашифрованных сообщений. С помощью «Энигмы» военные транслировали тысячи приказов и распоряжений — и считалось, что взломать их нереально из-за астрономического числа возможных ключевых комбинаций.

Шифровальные машины представляли собой сложные механические системы. При наборе текста на клавиатуре роторы внутри устройства смещают буквы по определенным алгоритмам, и на выходе выдают шифрованный текст. Для разгадки требовалось настроить вторую такую же машину на идентичный ключ. Эти системы значительно повысили скорость и сложность шифрования в первой половине XX века. Однако со временем и они стали уязвимы перед гениальными криптоаналитиками. Код «Энигмы» смогли разгадать польские и британские специалисты, что стало важным вкладом в победу союзников. Про это даже фильм сняли, настолько легендарной была эта машина, и потому важно было её взломать.

Позже, когда появились первые первые компьютеры, системы шифрования окончательно перешли в цифровой формат.

Виды шифрования сейчас

Сегодня основные способы работы с информацией можно разделить на два вида: симметричное и асимметричное шифрование. Эти два подхода лежат в основе всех современных криптосистем. Каждый вид имеет свои алгоритмы и применяется для своих задач.

Симметричное шифрование

Это метод, при котором при шифровании используется один и тот же ключ. Его знают только обе стороны обмена, поэтому они находятся в симметричном положении. Всякий, кто обладает этим ключом, сможет как зашифровать исходное сообщение, так и расшифровать текст обратно.

Пример — пароль на архиве с данными: и создатель, и тот, кто его открывает, должны знать одинаковый ключ. Если он попадет к злоумышленнику, шифрование теряет смысл – поэтому сохранность и передача ключей являются критически важной задачей.

Симметричное шифрование всё ещё остается наиболее производительным. Современные алгоритмы шифрования позволяют очень быстро обрабатывать большие объёмы данных, используя симметричные схемы.

Наиболее известные алгоритмы симметричного шифрования сегодня – это блочные шифры AES (Advanced Encryption Standard) и DES/3DES (Data Encryption Standard и его усовершенствованная версия Triple DES). AES считается одним из самых надежных и широко применяемых алгоритмов. Также используются алгоритмы Blowfish, Twofish, IDEA, ChaCha20 и другие. Они различаются длиной ключа, внутренними преобразованиями и скоростью работы, но принцип у них общий. Один ключ применяется и для шифрования, и для обратного процесса.

Преимущества метода — высокая скорость и относительная простота. Системы шифрования на его основе способны работать в реальном времени, преобразуя поток видео или большие базы данных практически без задержек. Тот же протокол WPA2 для защиты Wi-Fi сетей использует симметричные шифры, поскольку нужно быстро шифровать все передаваемые пакеты данных.

Однако есть и недостаток – проблема распределения ключей. Если два пользователя никогда ранее не обменивались секретным ключом, им нужно как-то безопасно договориться о нём. Передача ключа по незащищенному каналу может быть перехвачена. В больших сетях управление множеством ключей тоже становится сложной задачей. Потому что необходимо иметь уникальные ключи шифрования между каждой парой участников, иначе компрометация одного ключа поставит под угрозу всех. Эта проблема и стимулировала поиск нового подхода, и в 1970-х годах был изобретен другой, принципиально новый способ — асимметричный.

Асимметричное шифрование

В этой системе у каждого участника имеется пара ключей: один ключ публичный (открытый), который можно свободно распространять, а второй – приватный (закрытый), который держится в секрете. Эти два ключа связаны между собой.

Особенность в том, что данные, зашифрованные открытым ключом, может расшифровать только соответствующий закрытый ключ. И наоборот, данные, зашифрованные закрытым ключом, расшифровываются только парным открытым.

Поэтому если кто-то хочет отправить вам секретное сообщение, он берет ваш открытый ключ, который вы всем сообщаете и шифрует информацию. Получив сообщение, вы применяете свой закрытый ключ и читаете оригинал. Никто посторонний не сможет этого сделать, потому что вашего приватного ключа ни у кого больше нет. При этом открытый ключ не раскрывает секретов о закрытом – так как невозможно по открытому ключу восстановить закрытый в разумные сроки, если алгоритм надежен.

Получается, что в асимметричном шифровании используется два разных ключа, выполняющих взаимодополняющие функции. Этот подход решает проблему распространения: больше не нужно заранее передавать общий пароль. Достаточно опубликовать открытый ключ – им могут воспользоваться все, кому нужно что-то отправить конфиденциально. А получатель хранит закрытый ключ в тайне и с его помощью спокойно и быстро получает информацию.

А ещё с помощью этого вида шифрования можно реализовать электронную подпись. То есть закрытым ключом «подписать» сообщение — зашифровать связанный с текстом код. И тогда любой, кто знает открытый ключ, проверит подпись, убедится, что сообщение действительно от подписавшего и не искажено.

По асимметричной схеме работает алгоритм RSA — назван по первым буквам фамилий авторов Ривеста, Шамира и Адлемана. Он был разработан в 1977 году и стал первой широко распространенной системой с открытым ключом. RSA основан на математической трудности разложения больших чисел на простые множители. Открытый ключ содержит число, полученное перемножением двух больших простых (секретных), а закрытый ключ – сами эти множители.

Асимметричные алгоритмы шифрования позволяют надежно шифровать данные без предварительного обмена секретом. Ведь чтобы взломать RSA, злоумышленнику пришлось бы решить чрезвычайно сложную вычислительную задачу.

Помимо RSA, существуют и другие алгоритмы:

ElGamal, ECC — эллиптические кривые;

DSA — алгоритм цифровой подписи;

Diffie–Hellman — протокол обмена ключами.

Они различаются используемыми математическими принципами. Так, эллиптические кривые предлагают альтернативу факторизации (разложение числа на простые множители), обеспечивая сопоставимую стойкость при меньшей длине ключа.

Главное преимущество асимметричного шифрования – удобство управления ключами. Каждый участник хранит в секрете только свой закрытый ключ, а открытые находятся в общем доступе. Можно общаться с кем угодно, и не договариваться с каждым о своей паре ключей. Поэтому асимметричное шифрование стало фундаментом для онлайн-шифрования – защиты данных в интернете.

Так, при установлении защищенного соединения HTTPS браузер получает открытый ключ веб-сайта — сертификат, и с его помощью шифрует сеанс. Только сервер со своим закрытым ключом сможет расшифровать этот промежуточный секрет и затем перейти к быстрому симметричному шифрованию трафика. В результате передача данных идёт в безопасности и без громоздкого управления паролями для каждого пользователя – достаточно встроенных сертификатов.

Недостаток — сравнительно меньшая скорость и более высокая нагрузка на процессор. Шифрование с открытым ключом работает медленнее, поэтому на практике часто применяют гибридные системы: сочетание симметричного и асимметричного шифрования.

Например, протокол TLS (основа HTTPS) или программа PGP (Pretty Good Privacy) для шифрования электронной почты используют асимметрию только для обмена случайным симметричным ключом, а сами данные шифруются симметрично, через AES или другим алгоритмом.

Такое сочетание дает баланс безопасности и производительности: открытый ключ решает проблему распространения секретов, а симметричный алгоритм обеспечивает высокую скорость работы. Каждый способ хорош по своему, и зачастую наилучший результат даёт комбинация обоих видов.

Средства шифрования

Это программные и аппаратные инструменты для шифрования и расшифровки данных. В современном мире существует целый пласт технологий, обеспечивающих передачу информации в зашифрованном виде на разных уровнях.

К программным методам относятся все алгоритмы, которые выполняют криптографические преобразования на компьютерах и смартфонах:

Утилиты для шифрования файлов и дисков, такие как BitLocker или VeraCrypt.

Почтовые клиенты с поддержкой PGP/GPG для шифрования писем.

Менеджеры паролей, шифрующие свою базу данных.

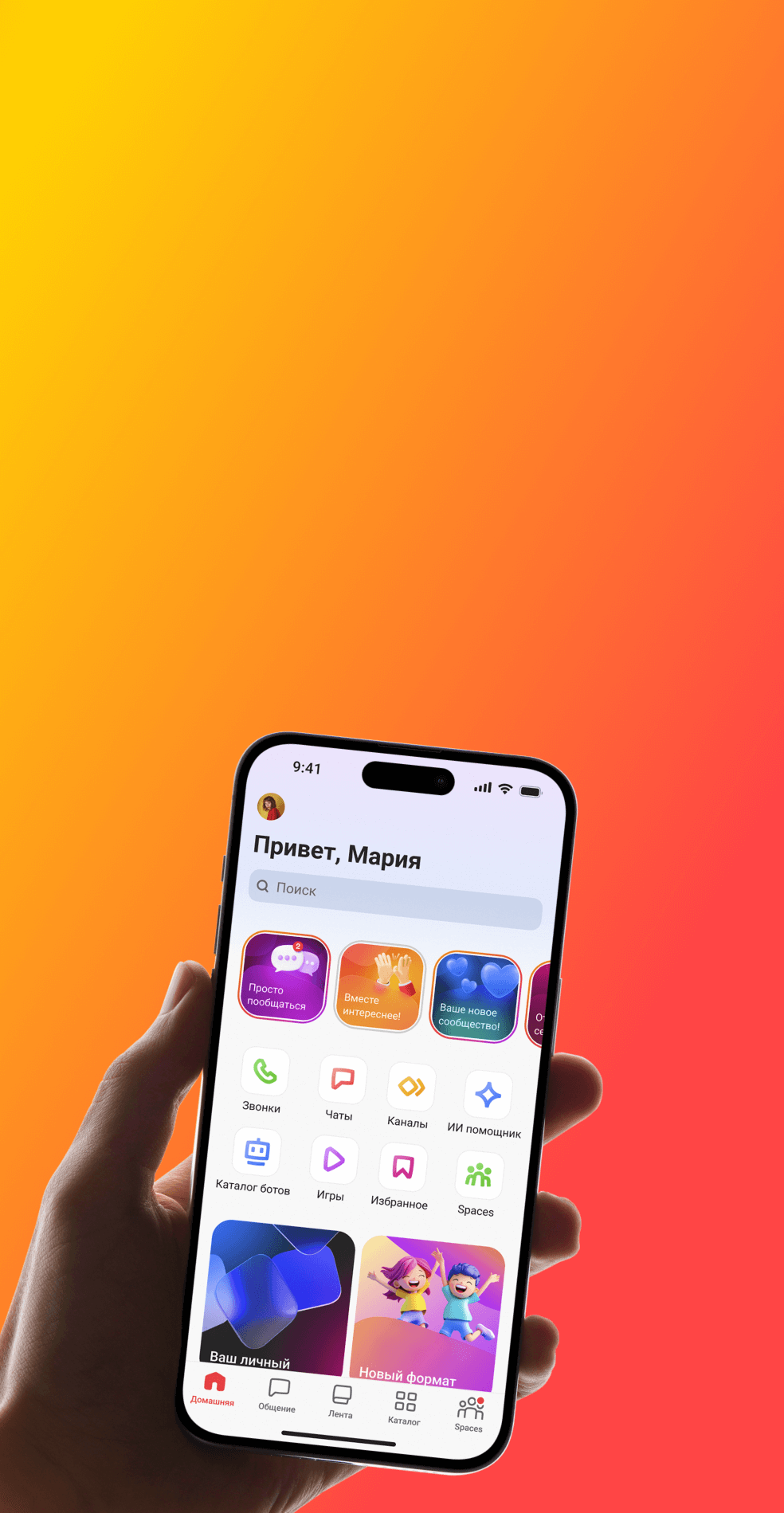

Мессенджеры с функцией сквозного шифрования, такие как WhatsApp и Signal.

VPN-сервисы.

Браузеры с поддержкой HTTPS.

Эти системы работают незаметно для пользователя, и обеспечивают защиту данных «под капотом» приложений. Так, при создании архивов с паролем используют стандартные алгоритмы — ZIP-шифрование на базе AES.

А при установлении VPN-соединения весь сетевой трафик шифруется алгоритмом с ключом, согласованным между клиентом и сервером. Это важно для работы с особо чувствительными данными, у банков или медицинских клиник.

Аппаратные средства шифрования выполняются специальными устройствами или модулями, для повышения безопасности и скорости. Многие современные смартфоны и компьютеры содержат чипы, такие как TPM – Trusted Platform Module или Secure Enclave. Они на уровне самого устройства шифруют данные и хранят ключи в защищенной области.

Аппаратные модули используют и в серверных решениях. Например это HSM — Hardware Security Module, которые выполняют операции и управление ключами в изолированной среде, недоступной из общего окружения.

Также существуют специализированные устройства — шифраторы для защиты каналов связи. В банковских сетях или у провайдеров связи работают аппаратные VPN-шифраторы для работы с трафиком в реальном времени. Такие средства обычно дороже и сложнее, зато они могут обеспечить дополнительный уровень защиты. Ключ никогда не покидает чип. А оптимизированное под эту работу железо ускоряет вычисления.

Помимо отдельных программ и устройств, важную роль играют унифицированные криптографические протоколы. Всё тот же стандарт AES – это зафиксированный алгоритм, по которому работают и программные библиотеки, и аппаратные реализации.

Протокол SSL/TLS описывает, как именно установить безопасное соединение в интернете, и его поддерживают все браузеры и серверы.

Стандарт PGP/OpenPGP – определяет формат зашифрованных сообщений, подписей и ключей, и позволяет разным почтовым программам быть совместимыми.

Поэтому решения от разных производителей могут взаимодействовать благодаря общим стандартам. Это важно потому, что можно зашифровать файл с помощью одной программы, а расшифровать – другой, при условии что обе поддерживают одинаковый алгоритм и формат ключей.

При этом средства шифрования позволяют гибко настраивать уровень защиты. Например, длина ключа может быть больше — не 128, а 256 или 512 бит, чтобы повысить надёжность. Можно комбинировать несколько алгоритмов, это — многоуровневое шифрование, когда данные сначала скрывают одним методом, а затем результат — другим. Важную роль играет и управление ключами — хранение, генерация, ротация. Многие средства предлагают удобные интерфейсы для этого, хотя внутри всё работает намного сложнее.

В массовом использовании шифры доступны по умолчанию. Если раньше требовались специальные знания для работы с криптографией, то сейчас многие способы шифрования информации работают автоматически, без участия пользователей. Те же мессенджеры автоматически шифруют переписку, а браузер предупреждает, если сайт не поддерживает HTTPS.

Преимущества защиты данных шифрованием

Использование шифрования данных дает существенные преимущества в плане безопасности. Рассмотрим основные из них более подробно.

Целостность

Шифрование способствует сохранению целостности информации. Хотя само по себе преобразование данных в шифр нацелено прежде всего на сокрытие смысла, косвенно оно усложняет и незаметное изменение данных.

В современных системах применяют специальные режимы с контролем целостности. Например AEAD — режимы, которые одновременно шифруют и вычисляют код аутентичности сообщения. Это означает, что при расшифровке получатель может проверить, не были ли данные повреждены или изменены по пути. Любая попытка внести правки в шифрованный текст без знания ключа, скорее всего, лишь исказит информацию, и она не пройдет проверку. Шифр не только скрывает данные, но и защищает данные от незаметной коррекции. В сочетании с цифровой подписью, гарантирующей подлинность отправителя, обеспечивается высокая уверенность в целостности получаемых данных.

Аутентификация

Ещё одно преимущество — аутентификация, установление подлинности участников обмена данными. Ключи шифрования, которыми обмениваются системы это своего рода удостоверения личности. Если есть ключ, значит что вы – тот, за кого себя выдаете.

Например, SSL-сертификат сайта содержит открытый ключ и цифровую подпись авторитетного центра сертификации. Это позволяет браузеру проверить подлинность сайта. Аналогично, пользователи могут подписывать сообщения своим закрытым ключом, и эта цифровая подпись подтверждает, что сообщение действительно отправлено указанным отправителем и не менялось.

Кто работает над шифрованием информации

Здесь можно выделить два основных направления деятельности: разработка самих алгоритмов и систем шифрования, а также их практическое внедрение и управление ими.

Соответственно, ключевые роли играют криптографы и специалисты по информационной безопасности — инженеры, администраторы, аналитики.

Криптографы

Криптографы – это ученые и инженеры, которые разрабатывают новые способы и методы шифрования и анализируют существующие. Именно криптографы придумывают математические основы, исследуют их стойкость, оптимизируют работу. Они изучают проблемы, методы и алгоритмы шифрования и дешифрования информации с позиции математики.

Криптоаналитики

Также к этой сфере относятся криптоаналитики – специалисты, которые пробуют взломать шифры, чтобы проверить их надежность или извлечь скрытые данные без ключа. Работа криптографа требует глубоких знаний математики — теории чисел, информатики и умения мыслить абстрактно. Это одна из самых сложных и востребованных профессий в сфере ИТ-безопасности.

Математики

Разработкой систем шифрования обычно занимаются команды экспертов в крупных IT-корпорациях, научно-исследовательских институтах и компаниях, специализирующихся на кибербезопасности. Например, стандарт AES был создан бельгийскими криптографами, а алгоритм RSA – американскими математиками.

Если криптографы создают алгоритмы, то специалисты по информационной безопасности (ИБ) занимаются практическим применением этих алгоритмов для защиты систем и данных. Их задача – встроить шифрование во все нужные процессы: настроить защищенные каналы связи, включить шифрование на уровнях хранения, управлять ключами шифрования и цифровыми сертификатами.

Специалисты по информационной безопасности

В компаниях специалисты ИБ отвечают за выбор надежных средств шифрования, соблюдение стандартов безопасности и обучение сотрудников правильному обращению с конфиденциальной информацией.

Они следят, чтобы все важные сведения хранились и передавались только в зашифрованном виде, а доступ к ключам имели лишь уполномоченные лица. И конечно, периодически проверяют, внимают ли коллеги — например, через рассылку на рабочую почту фейковых фишинговых писем и сомнительных файлов.

Что такое дешифрование

Это обратный процесс, расшифровка. Сначала открытые данные превращаются в шифрованный текст, а дешифрование восстанавливает исходное сообщение с помощью правильного ключа.

Обычно расшифровка доступна только тем, у кого есть соответствующий ключ и нужный дешифратор — программа или устройство. В хорошо спроектированной криптосистеме ключи подобраны так, что без них дешифровать данные практически невозможно.

Однако история криптографии знает множество случаев, когда криптоаналитики находили способы дешифровки без знания ключа – именно этим и занимается криптоанализ. Например, взлом шифровальных машин, той же «Энигмы» в 1940-х годах — выдающийся пример успешной работы по разгадке вражеских зашифрованных сообщений без владения ключом. Достигнуть это помог и математический анализ и технические хитрости.

В повседневной жизни дешифрование, как правило, происходит легитимно: пользователь вводит пароль — а программа производит расшифровку данных, возвращая их в исходный вид.

Если коротко

В цифровую эпоху алгоритмы шифрования стало неотъемлемой частью повседневной жизни – даже если мы не замечаем этого напрямую.

От банковских операций до переписки в мессенджерах, от Wi-Fi соединения до хранения данных в облаке – практически везде задействованы те или иные алгоритмы.

История шифрования показывает, как из простых шифров прошлого развились современные криптосистемы, стойкие к самым изощренным атакам. Конечно, криптография продолжает развиваться: появляются новые способы и методы шифрования, и параллельно совершенствуются методы криптоанализа – это вечная гонка между создателями шифров и их взломщиками.

Для нас как пользователей, важно одно: благодаря шифрованию мы можем доверять цифровому миру. Используя надежные средства шифрования, общество обеспечивает безопасность коммуникаций, коммерции и личной информации. Онлайн-шифрование стало невидимым щитом, который защищает данные и дает нам свободу общаться и работать, не боясь, что тайное внезапно станет явным.